声明

本文章中所有内容仅供学习交流,抓包内容、敏感网址、数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请评论留言我立即删除!

网址

aHR0cHM6Ly93d3cuamFsLmNvLmpwL2pwL2phLw

流程分析

-

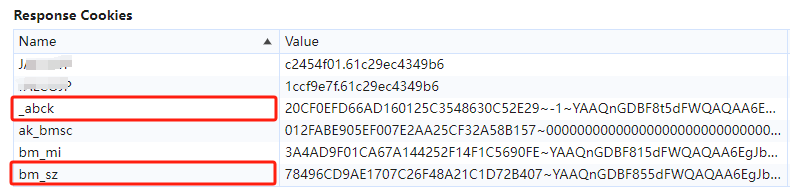

请求首页的时候,会返回不可用的cookie,_abck和bm_sz后面加密会用到的

-

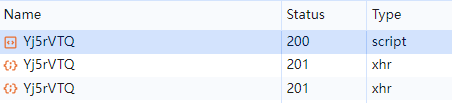

然后往下看,会看到一个类似这样的请求,第一次是get请求,返回的就是JS加密算法,后面的是post请求,发送加密后的sensor_data,获取可用的cookie;

-

这个请求的地址每过几个小时就会改变,但是JS内容不会变,算法是混淆的,AST可解;

-

每周算法都会改变JS的混淆,而且算法内容也会改

-

有实力的可以去搞搞AST解混淆,这里选择硬刚

算法分析

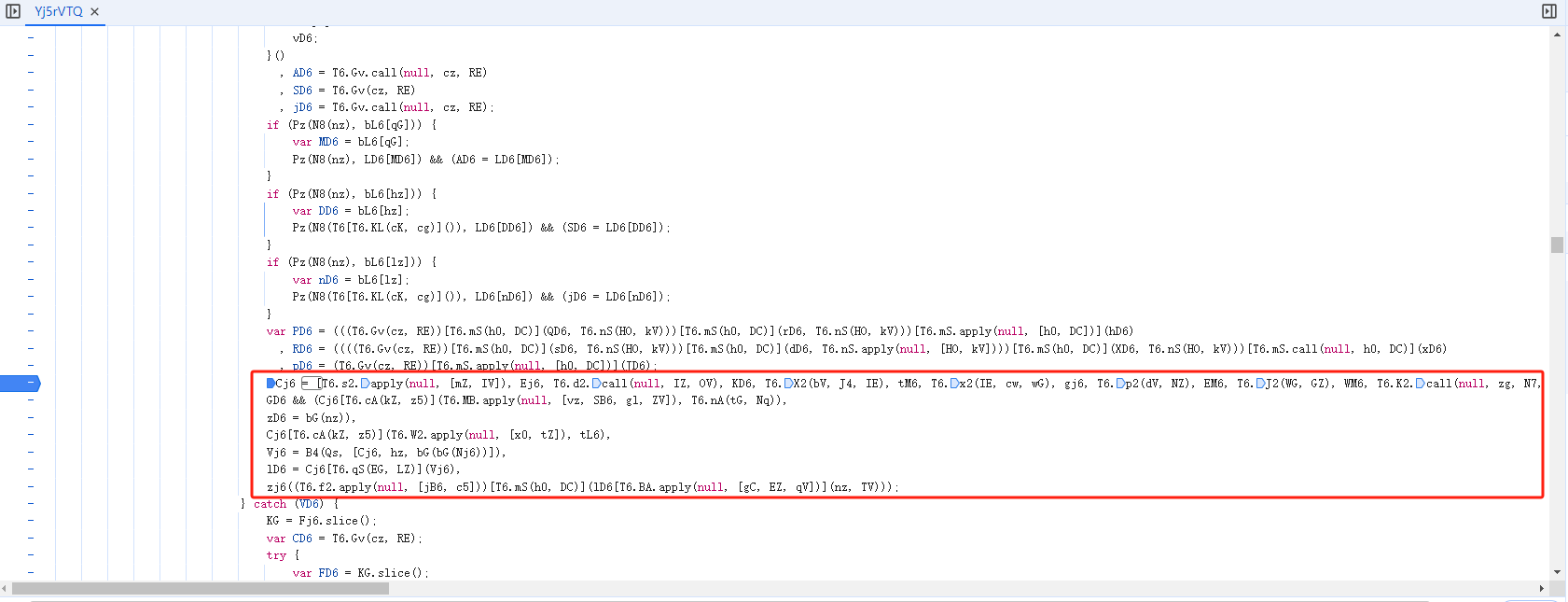

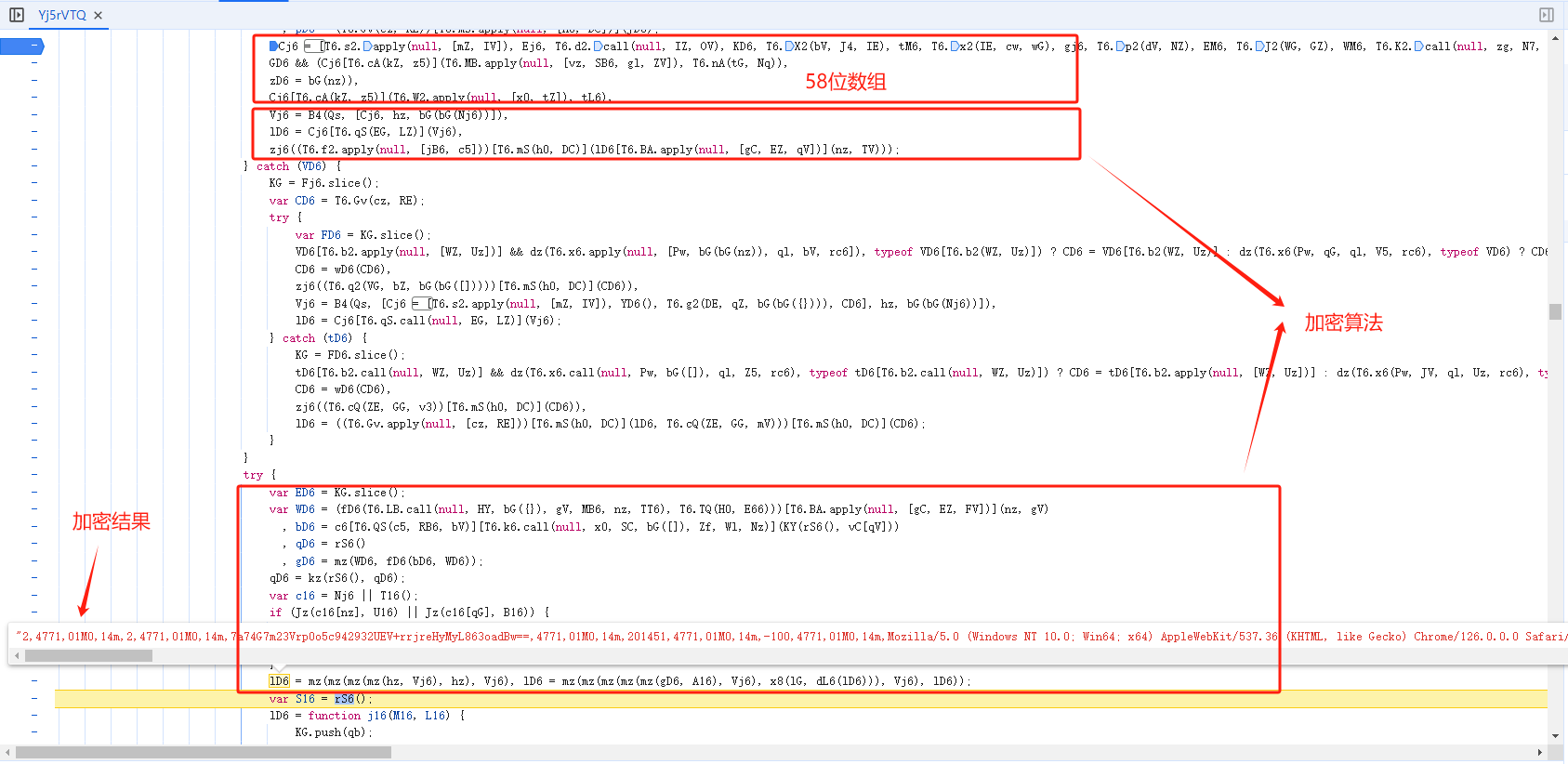

大概找到这样的地方,我是搜索"= [",向下查找,在这里我们打个断点,清除掉cookies,重新刷新页面

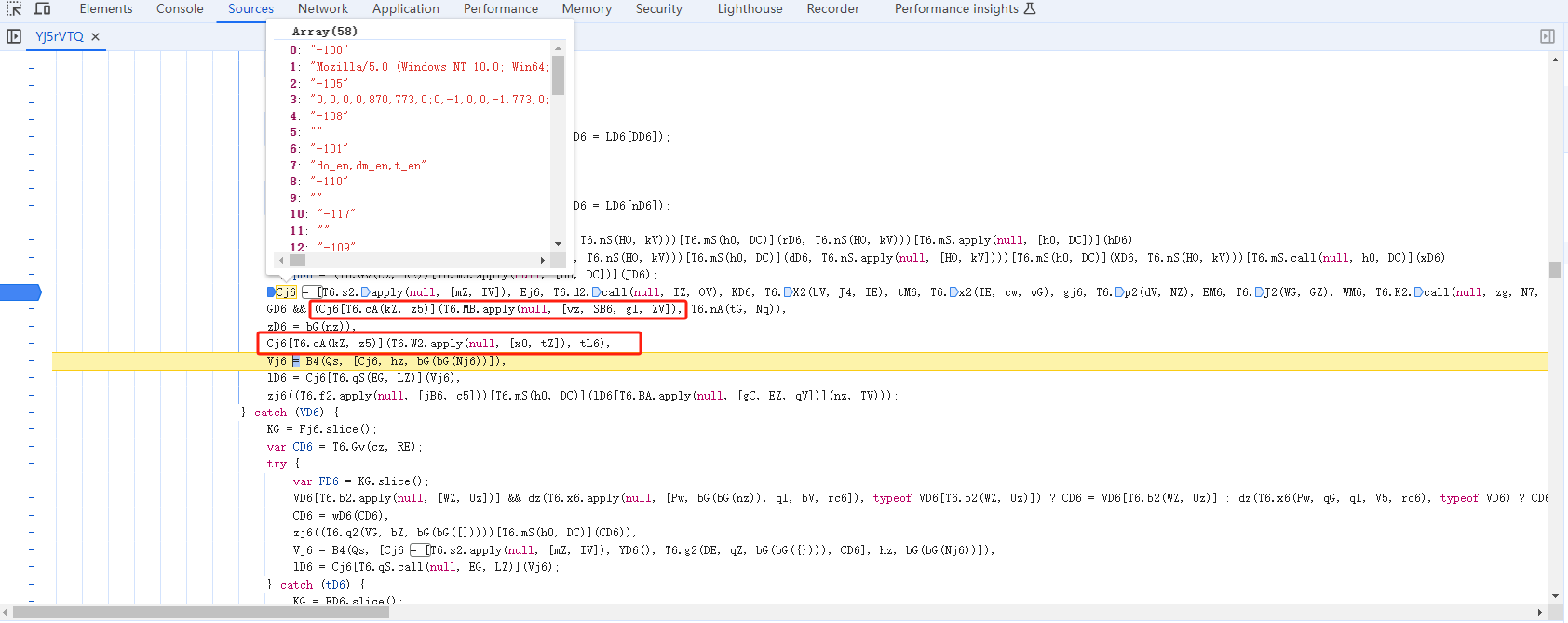

ok,在这里断住,往下走一步,发现Cj6是一个56位的数组,这就是我们需要逆向出来的东西了,继续往下走,会发现Cj6继续push进去了两位,数组变成58

后面就是根据这个58位的数组,一点一点去看是怎么生成的,把JS代码抠出来就好了,这是第一步

拿到58位数组后,继续向下走,就可以生成sensor_data了

评论区