声明

本文章中所有内容仅供学习交流,抓包内容、敏感网址、数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请评论留言我立即删除!

网址

aHR0cHM6Ly9zamlwaWFvLmZsaWdneS5jb20vaG9tZW93L3RyaXBfZmxpZ2h0X3NlYXJjaC5odG0/c3BtPTE4MS4xMTM1ODY1MC5mbGlnaHQuZGZsaWdodFNlYXJjaDEmdHJpcFR5cGU9MCZkZXBDaXR5PUJKUyZhcnJDaXR5PVNIQSZkZXBEYXRlPTIwMjQtMDQtMzAmZGVwQ2l0eU5hbWU9JUU1JThDJTk3JUU0JUJBJUFDJmFyckNpdHlOYW1lPSVFNCVCOCU4QSVFNiVCNSVCNw==

流程分析

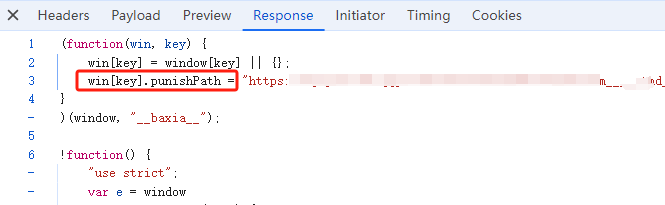

上一篇拿到第一个ua参数后,请求后,会拿到一个punishPath,后面会有这个请求

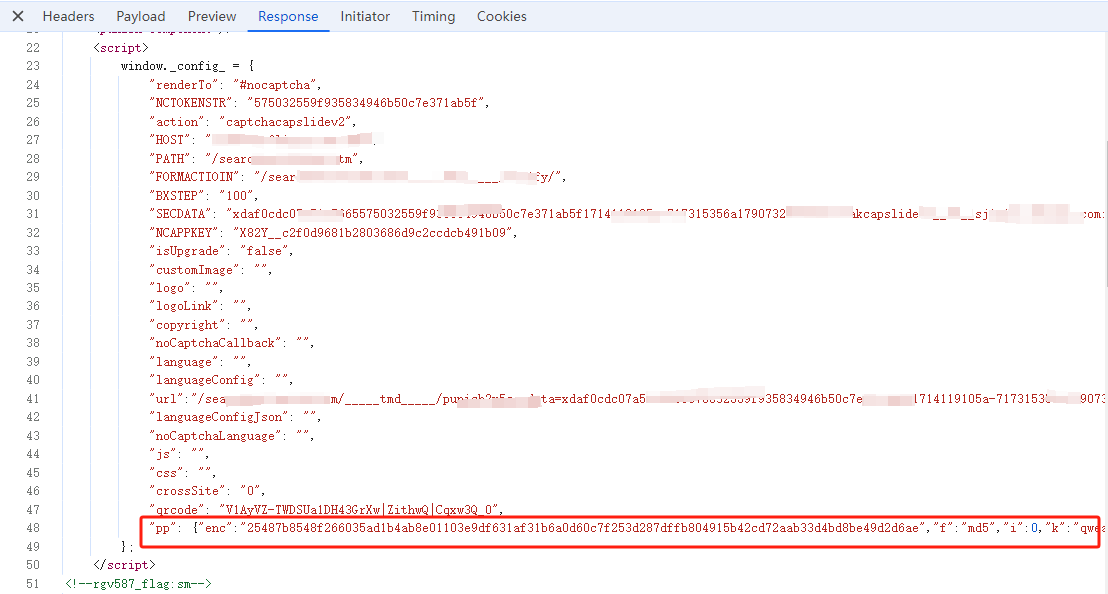

punishPath的请求返回一个_config_,这些后面都会用到的,这个pp要记住了,下面就会用到pp了

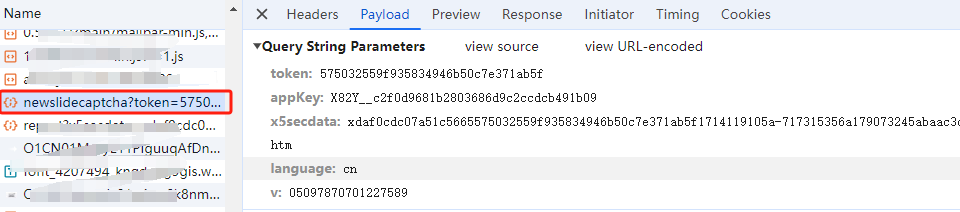

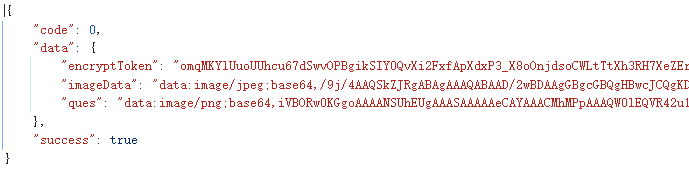

再往下会看到一个newslidecaptcha的请求,这个请求的参数都在上面_config_里面了,返回encryptToken(这个就不用说了吧),图片imageData和问题ques

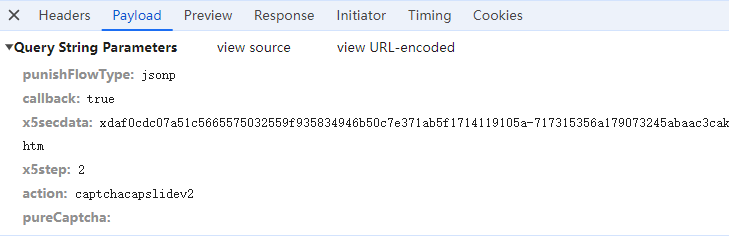

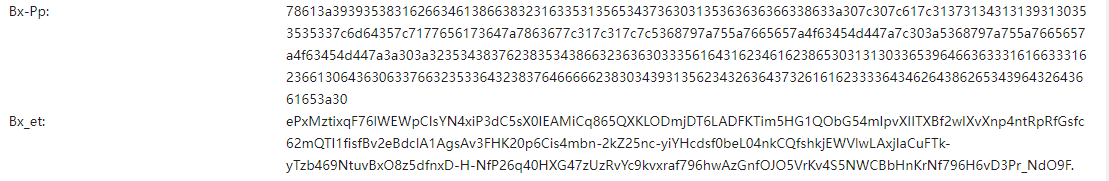

滑动滑块后,触发newslidevalidate请求,请求头会发现bx-pp和bx-et两个参数

逆向分析

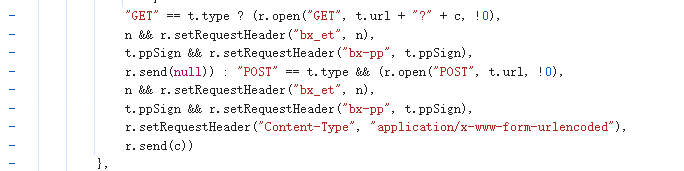

bx-pp是在newslidevalidate请求头里的,那么我们就看这个请求的ajax,这里添加的bx-pp和bx-et,那么我们就直接search搜索ppSign

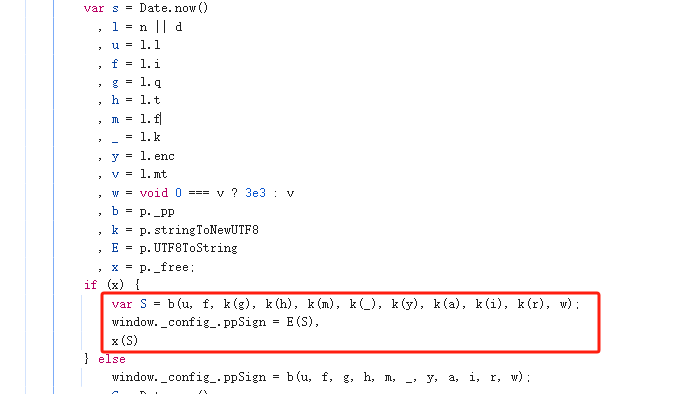

看到这段可疑的代码,打个断点,在这里断住,发现就是这里生成的bx-pp

这里的参数发现基本都是l.xxx,打印一下l,就是上面提到要记住的pp

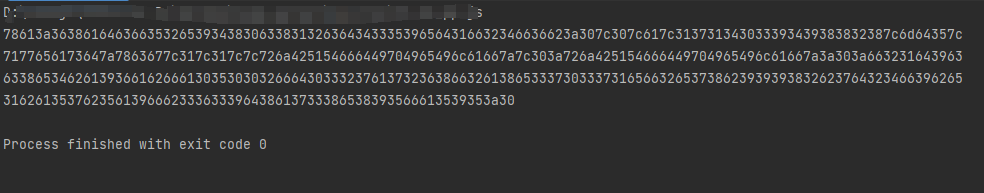

入口找到了,慢慢跟下去就好了,这个是wasm,把program.wasm这个文件下载下来,看看js怎么调用的,直接调用wasm里面的方法就出来了,很简单,一共一百多行代码,看下结果吧

评论区